概要

この仕様は、他の仕様がブラウザー権限と連携するために利用できる共通インフラストラクチャを定義します。これらの権限は、ユーザーがプラットフォームの「強力な機能」へのアクセスを許可または拒否する選択を表します。開発者向けに、本仕様は強力な機能の権限状態を照会し、その権限状態が変更された場合に通知を受け取るためのAPIを標準化します。

目次

概要 この文書のステータス 1.

はじめに

2.

利用例

3.

モデル

3.1

権限

3.2

パーミッションストア

3.3

強力な機能

3.3.1

側面

3.4

権限タスクソース

4.

強力な機能の仕様化

5.

権限インターフェイス用アルゴリズム

5.1

現在の権限状態の読み取り

5.2

強力な機能の権限要求

5.3

ユーザーへの選択プロンプト

5.4

権限の取り消しへの対応

6.

権限API

6.1

NavigatorおよびWorkerNavigatorインターフェイスの拡張

6.2

Permissionsインターフェイス

6.2.1

query()メソッド

6.3

PermissionStatusインターフェイス

6.3.1

インスタンスの生成

6.3.2

name属性

6.3.3

state属性

6.3.4

onchange属性

6.3.5

ガベージコレクション

7. 適合性A.

Permissions Policy仕様との関係

B.

自動テスト

B.1

[WebDriver

B.1.1

権限設定

B.2

[WebDriver-BiDi

B.2.1

permissionsモジュール

B.2.1.1

定義

B.2.1.2

型

B.2.1.2.1

permissions.PermissionDescriptor型

B.2.1.2.2

permissions.PermissionState型

B.2.1.3

コマンド

B.2.1.3.1

permissions.setPermissionコマンド

C.

権限レジストリ

C.1

目的

C.2

変更プロセス

C.3

標準化権限のレジストリ表

C.4

暫定権限のレジストリ表

D.

プライバシーの考慮事項

E.

セキュリティの考慮事項

F. IDL索引G.

謝辞

H. 参考文献

H.1

規範となる参考文献H.2

参考情報

図

2

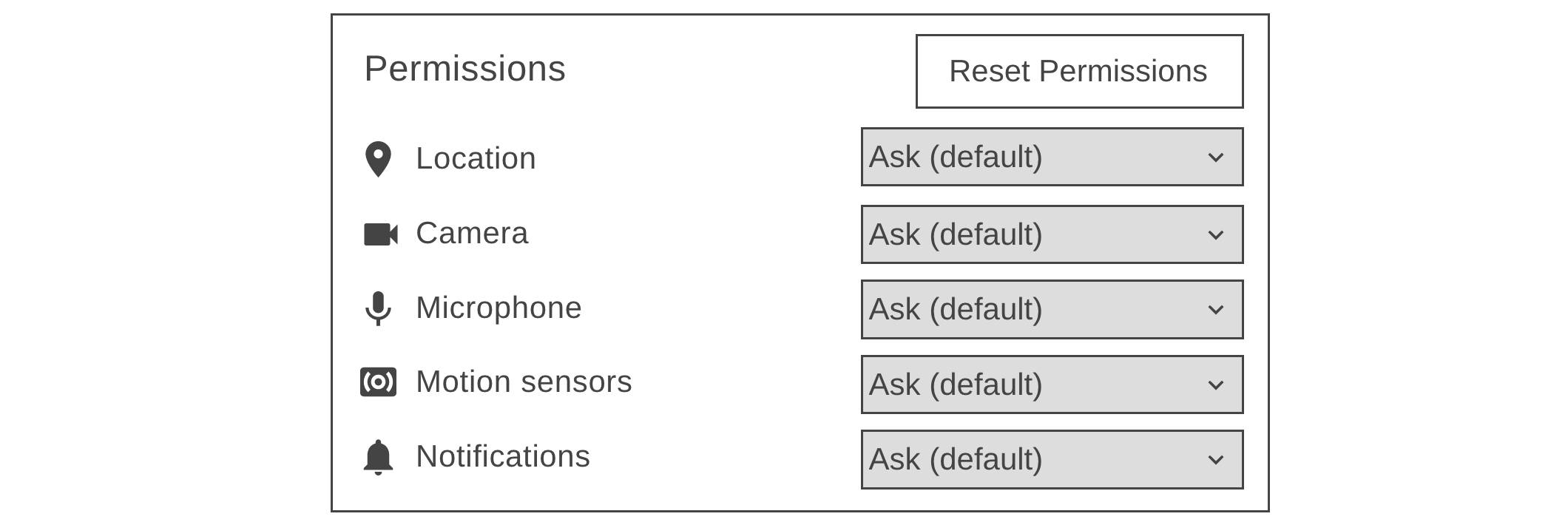

サイトごとの権限設定UIのスケッチ

このセクションでは、Webプラットフォーム上で権限 を使って強力な機能 を利用するためのモデルを規定します。

権限 は、ユーザーがウェブアプリケーションに強力な機能 の利用を許可するかどうかの意思決定を表します。この決定は権限の状態 として表現されます。

明示的な許可 は、ユーザーがウェブアプリケーションに許可 を与え、強力な機能を利用できるようにすることを指します。

注 : 制限と拡張性

現在のWeb APIは権限の扱いがAPIごとに異なります。例えば、Notifications API現行標準 Geolocation

本文書で記述する解決策は拡張可能ですが、Webプラットフォームで現在・今後提供されるすべての権限に適用できるものではありません。権限モデルが本モデルに合わない仕様を作る作業グループは、課題を提出 して編集者に連絡してください。

概念的には、permission の powerful

feature は、次のいずれかの

状態 になり得ます:

"denied" :

ユーザーまたはユーザーエージェントが、その強力な機能 へのアクセスを拒否した状態。呼び出し元はその機能を利用できません。

"granted" :

ユーザーまたはユーザーエージェントが明示的な許可 を与えた状態。呼び出し元は、ユーザーエージェントによる追加許可確認なしで機能を利用できる場合があります。

"prompt" :

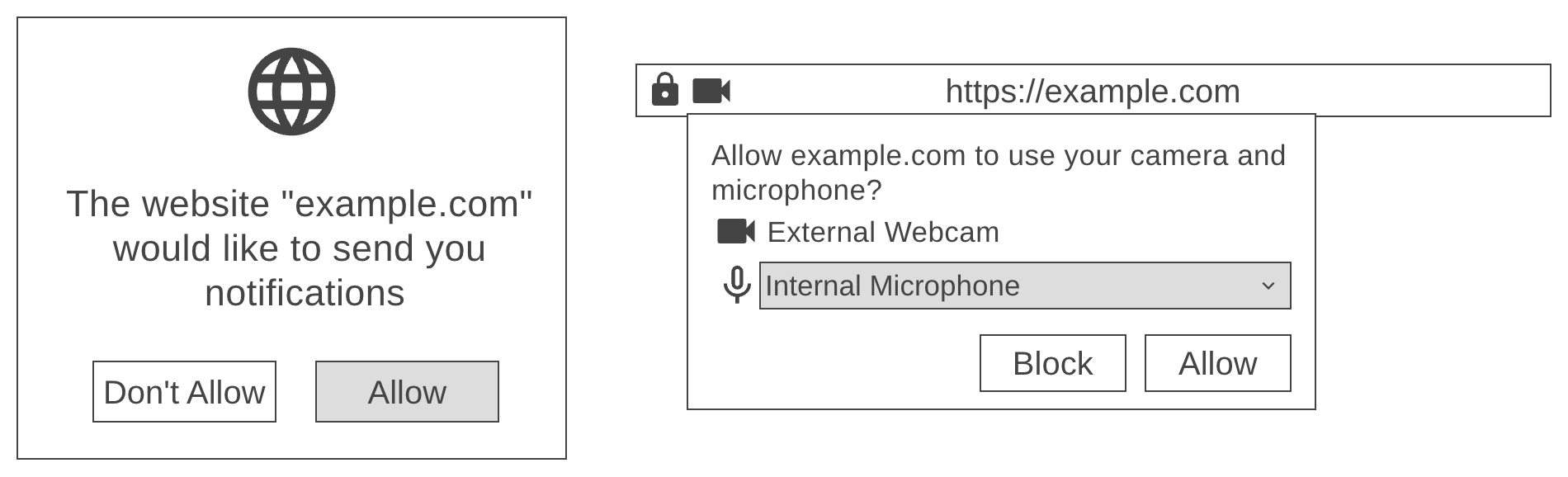

ユーザーが機能の明示的な許可 を与えていない状態("denied" と同じ)。呼び出し元が機能を利用しようとすると、ユーザーエージェントがユーザーに権限確認プロンプトを表示するか、アクセスが"denied" となります。

ユーザー意図に関する新情報 を特定するために、ユーザーエージェントはユーザーの意図に関する情報を収集・解釈する場合があります。この情報は、明示的なユーザー操作、当該ユーザーや他のユーザーの集約的行動、またはこの仕様が予期しない暗黙的シグナル から得られます。

注 : 暗黙的シグナルとは?

暗黙的シグナル の例として、ウェブアプリケーションのインストール 状況や訪問頻度・最近度などが挙げられます。インストール済みで頻繁・最近利用されているアプリは信頼されやすいですが、暗黙的シグナルへの依存は慎重に行うことが推奨されます。

すべての権限 には存続期間 があり、特定の権限が"granted" であり続ける期間を示します。期間が終了するとデフォルト状態 に戻ります。存続期間は、特定のRealm が破棄されるまで、トップレベルのブラウジングコンテキストが破棄されるまで、一定期間、または無限など、さまざまです。期間はエンドユーザーとユーザーエージェント 間で、強力な機能の明示的な許可 (通常は権限UIやユーザーエージェントのポリシー)付与時に交渉されます。

すべての権限にはデフォルト状態 (通常は"prompt" )があり、ユーザーがまだ機能の明示的な許可 を与えていないか、存続期間が切れてリセットされた場合の状態です。

強力な機能 は、ユーザーが明示的な許可 を与えなければ利用できないWebプラットフォーム機能(通常はAPI)です。通知API現行標準など一部例外を除き、ほとんどの強力な機能はポリシー制御機能 でもあります。ポリシー制御機能でもある強力な機能については、[Permissions-Policy 文書 が特定の機能を利用できるかどうかを制御します。つまり、強力な機能は、対応するポリシー制御機能 によって権限が委譲された場合にのみ、ユーザーから明示的な許可の要求が可能となります(下記例参照)。以降は、ユーザーが"granted" 権限を持つか、権限付与と同等の条件を満たすことで機能利用が可能となります。

この例は、allow iframe 利用可能 かどうかを制御する方法を示しています。

"geolocation"が許可されているため、iframe Geolocation allow

<iframe src ="https://example.com/" allow ="geolocation" >

</iframe >

詳細はA.

Permissions Policy仕様との関係

強力な機能 は文字列リテラル(例: "geolocation")で表される名前 によって識別されます。

ユーザーエージェントは、ユーザーがどの強力な機能 の権限 を持つかを環境設定オブジェクト で追跡します。

各強力な機能 は、追加の側面 を0個以上定義できます。側面はWebIDL辞書 として定義され、PermissionDescriptorの継承 を利用し、その機能の権限ディスクリプタ型 となります。

仮想的な強力な機能 「food detector API」には、味覚と嗅覚の2つの側面 があります。仕様では、PermissionDescriptorを継承した新しいWebIDL辞書型を定義します:

dictionary SensesPermissionDescriptor : PermissionDescriptor {

boolean canSmell = false ;

boolean canTaste = false ;

};

APIでは次のようにクエリ可能です:

const status = await navigator.permissions .query ({

name : "senses" ,

canSmell : true ,

});

ユーザーが"senses"強力な機能を味覚のみ許可した場合、上記のPermissionStatusstatedenied

ユーザーへの選択プロンプト は、options (descriptor に関連付け)と、任意のboolean

allowMultiple (デフォルトfalse)を受け、UAは以下の手順を実行する。このアルゴリズムは"denied

descriptor の権限状態 が"denieddenieddescriptor の権限状態 が"grantedoptions の中からユーザーが選択した1つ(allowMultiple がtrueなら複数)の値を返し、以降の手順を中止できる。プロンプトせずに返した場合、同じ選択肢・同じdescriptor で再度プロンプトした場合も同じ選択肢を返さなければならない(ただしユーザー意図の新情報取得時を除く)。

ユーザーに1つ以上のoptions の選択か権限拒否を求め、選択を待つ:

呼び出しアルゴリズムがプロンプトに追加情報を指定した場合、それを含める。

allowMultiple がfalseなら、options から1つのみ選択可能;trueなら複数選択可能。

ユーザーが1つ以上選択したらそれを返す。選択しなければ"denied

注

権限UIやUAがユーザー意図をどう推定するかの詳細はあえて曖昧にしている。この枠組みの中で様々なUI(例:プロンプトがタイムアウトして自動的に"denied"を返すなど)をUAが試せるようにしている。

簡易表現として、ユーザーへの選択プロンプト をDOMStringname の選択肢で行う場合は、

PermissionDescriptornamename を設定したものの選択肢で行うことと同じ。

MDN ✅ Navigator/permissions

この機能は全主要エンジンで利用可能です。

Chrome

43以上

Chrome Android

?

Edge

?

Edge Mobile

?

Firefox

46以上

Firefox Android

?

Opera

?

Opera Android

?

Safari

16以上

Safari iOS

?

Samsung Internet

?

WebView Android

不可

MDN WorkerNavigator/permissions

Chrome

43以上

Chrome Android

?

Edge

?

Edge Mobile

?

Firefox

不可

Firefox Android

?

Opera

?

Opera Android

?

Safari

16.4以上

Safari iOS

?

Samsung Internet

?

WebView Android

不可

MDN ✅ Permissions

この機能は全主要エンジンで利用可能です。

Chrome

43以上

Chrome Android

?

Edge

?

Edge Mobile

?

Firefox

46以上

Firefox Android

?

Opera

?

Opera Android

?

Safari

16以上

Safari iOS

?

Samsung Internet

?

WebView Android

不可

[Exposed =(Window,Worker)Permissions

Promise <PermissionStatus queryobject permissionDesc );

dictionary PermissionDescriptor

required DOMString name

};

MDN ✅ Permissions/query

この機能は全主要エンジンで利用可能です。

Chrome

43以上

Chrome Android

?

Edge

?

Edge Mobile

?

Firefox

46以上

Firefox Android

?

Opera

?

Opera Android

?

Safari

16以上

Safari iOS

?

Samsung Internet

?

WebView Android

不可

MDN ✅ PermissionStatus

この機能は全主要エンジンで利用可能です。

Chrome

43以上

Chrome Android

?

Edge

?

Edge Mobile

?

Firefox

46以上

Firefox Android

?

Opera

?

Opera Android

?

Safari

16以上

Safari iOS

?

Samsung Internet

?

WebView Android

不可

[Exposed =(Window,Worker)PermissionStatusEventTarget

readonly attribute PermissionState state

readonly attribute DOMString name

attribute EventHandler onchange

};

enum PermissionState"granted ,

"denied ,

"prompt ,

};

PermissionStatus権限ディスクリプタ型 インスタンスを保持する[[query]] 内部スロットとともに生成される。

"granteddeniedprompt"granted" 、"denied" 、"prompt" の概念を表す。

PermissionDescriptorpermissionDesc に対してPermissionStatus生成

permissionDesc の namename とする。

name で特定される 機能 が、ユーザーエージェントによってサポートされていることをアサートする。

name で特定される パーミッション結果型 の新しいインスタンスを status とする:

status の [[query]]permissionDesc で初期化する。

status の namename で初期化する。

status を返す。

MDN ✅ PermissionStatus/name

この機能は全主要エンジンで利用可能です。

Chrome

97以上

Chrome Android

?

Edge

?

Edge Mobile

?

Firefox

93以上

Firefox Android

?

Opera

?

Opera Android

?

Safari

16以上

Safari iOS

?

Samsung Internet

?

WebView Android

不可

MDN ✅ PermissionStatus/state

この機能は全主要エンジンで利用可能です。

Chrome

?

Chrome Android

?

Edge

?

Edge Mobile

?

Firefox

46以上

Firefox Android

?

Opera

?

Opera Android

?

Safari

16以上

Safari iOS

?

Samsung Internet

?

WebView Android

不可

state

MDN ✅ PermissionStatus/change_event

この機能は全主要エンジンで利用可能です。

Chrome

43以上

Chrome Android

?

Edge

?

Edge Mobile

?

Firefox

46以上

Firefox Android

?

Opera

?

Opera Android

?

Safari

16.4以上

Safari iOS

?

Samsung Internet

?

WebView Android

不可

onchangeイベントハンドラ であり、対応イベントタイプはchange。

ユーザーエージェントの自動化およびアプリケーションテストのために、本書は [WebDriver WebDriver-BiDi 任意 です。

dictionary PermissionSetParameters

required object descriptor

required PermissionState state

};

本書は[WebDriver-BiDi 拡張モジュール を以下の通り定義します。

permissions モジュールは、リモートエンドブラウザー権限管理用コマンドを含みます。

{^remote end definition^}

PermissionsCommand = (

permissions.setPermission

)

permissions.PermissionDescriptor = {

name: text,

}

permissions.PermissionDescriptor型はPermissionDescriptor

permissions.PermissionState = "granted" / "denied" / "prompt"

permissions.PermissionState型はPermissionState

権限設定 コマンド は、PermissionDescriptor権限状態 をユーザーが変更したかのようにシミュレートします。

コマンド型

permissions.setPermission = (

method: "permissions.setPermission",

params: permissions.SetPermissionParameters

)

permissions.SetPermissionParameters = {

descriptor: permissions.PermissionDescriptor,

state: permissions.PermissionState,

origin: text,

? embeddedOrigin: text,

? userContext: text,

}

結果型

EmptyResult

リモートエンド手順

(session 、command parameters )は以下の通り:

descriptor をcommand

parameters のdescriptorフィールド値とする。

permission name をdescriptor のnameフィールド値(namestate をcommand parameters のstateフィールド値とする。

user context id をcommand

parameters のuserContextフィールド値(存在しなければdefault)とする。

state が実装依存で不適切な権限状態 なら、error (error code はinvalid

argument )を返す。

typedDescriptor をdescriptor をIDL値 (descriptor ,

state )で、PermissionSetParameterspermission

name の権限ディスクリプタ型 に変換したものとする。例外が発生した場合、error (error code はinvalid

argument )を返す。

origin を command parameters の origin フィールドの値とする。

embedded origin を command parameters の

embeddedOrigin フィールドの値(存在する場合)、存在しない場合は origin とする。

key を、descriptor 、origin および embedded

origin で

許可キー生成 を実行した結果とする。

user agent を、user context id を持つ ユーザーコンテキスト を表す ユーザーエージェント とする。パーミッションを設定する を

typedDescriptor , state , key , user agent

で実行する。

success を data

null とともに返す。

攻撃者は、権限状態 をエンドユーザーの「フィンガープリント」作成要素として利用する可能性があります。攻撃者は、APIを実際に利用することで権限の状態を判定できますが、その場合多くはエンドユーザーにUIプロンプトが表示されます(権限が既に"granted" でない場合)。このAPIはウェブサイトに新たなフィンガープリント情報を公開するものではありませんが、攻撃者がこの情報に目立たずアクセスしやすくなる可能性があります。

ユーザーエージェントは、ユーザーが権限 の状態 (強力な機能 とオリジンの関連)を確認・更新・リセットできる手段を提供するべき です。

↑

Referenced in:

Not referenced in this document.

Referenced in:

Not referenced in this document.

Referenced in:

Not referenced in this document.

Referenced in:

Not referenced in this document.

Referenced in:

Not referenced in this document.

Referenced in:

Not referenced in this document.

43

79

46

16.0

デスクトップ詳細情報141

143

15.5

16.0

4

モバイル